Beberapa hari ini media memberitakan tentang pencurian password akun facebook user di beberapa tempat baik di Indonesia maupun luar negeri. Para korban mengaku setelah log out terakhir kali dan keesokan harinya mencoba log in ternyata gagal mengakses dengan beberapa alasan seperti “password dan username tidak cocok” ataupun “akun tidak eksis”.

Di beberapa social networking lainnya, seperti twitter dan plurk sempat dilaporkan kejadian yang sama pernah terjadi. Username dan password tiba-tiba tidak cocok dikarenakan sesuatu hal, atau dapat kita ambil benang merah, password mereka ada yang mengganti.

Apakah ada suatu teknik cracking untuk membobol akun facebook antar individu? Jawabannya ada beberapa. Lalu pertanyaan selanjutnya adalah, apakah ada teknik untuk melumpuhkan akun facebook atau social networking lainnya?

Teknik yang terungkap untuk menyerang akun facebook beberapa waktu lalu adalah dengan membanjiri data pada server facebook dengan teknik DDOS atau biasa dikenal dengan Distributed Denial of Service sehingga server lumpuh selama beberapa jam seperti yang terjadi pada facebook dan twitter tahun 2009 oleh cracker dari Rusia. Kemungkinan seperti ini perlu kita waspadai.

*Keylogger*

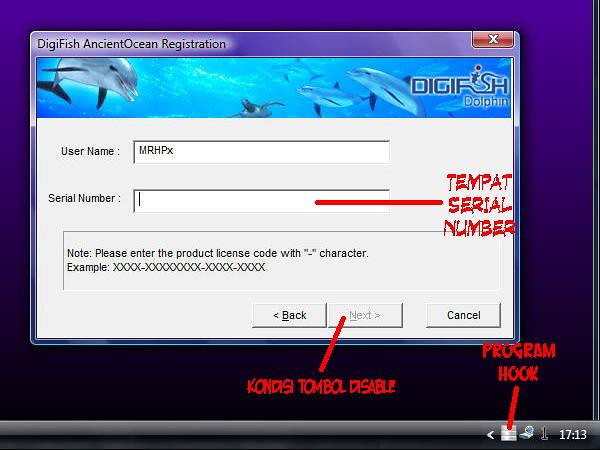

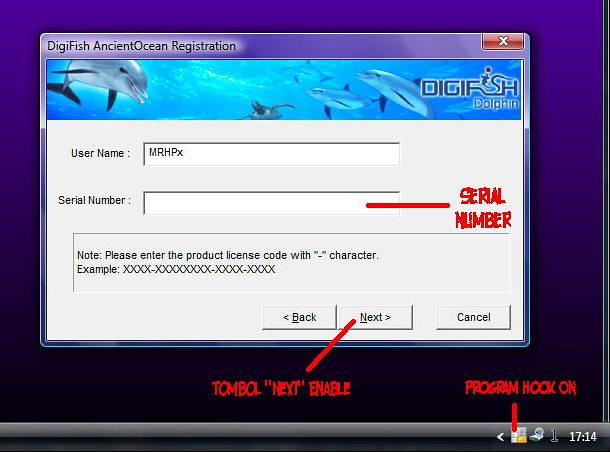

Cara pertama menggunakan keylogger adalah cara yang sangat efektif bagi para cracker untuk mencuri password dari akun facebook anda. Dengan menginstall software dan atau hardware keylogger pada notebook maupun PC sasaran, maka otomatis segala bentuk ketukan pada keyboard maupun aktivitas browsing anda akan terekam dengan detail dan sistematis.

Sehingga jika anda mengetikan password dan username pada notebook atau PC yang telah dipasangi keylogger, anda dengan penuh kerelaan hati telah menyerahkan data pribadi sensitif tersebut pada orang yang memasangnya, karena keylogger ibarat kertas karbon yang akan membuat salinan tentang sesuatu yang ditulis diatasnya.

Keylogger biasanya dipasang oleh cracker pada terminal akses internet publik yang berbagi pakai seperti di warnet dan kampus. Maka berhati-hatilah ketika menggunakan akses seperti ini.

- Pertama, jangan langsung menggunakan terminal melainkan lakukan restart.

- Kedua, coba cek apakah ada aplikasi tersembunyi yang berjalan di memori background, anda bisa gunakan tools event task manager (tekan tombol ctrl + alt + del pada desktop windows anda) dan perhatikan apakah ada aplikasi atau proses yang tidak biasa? Memang anda perlu sedikit belajar dan membiasakan hal ini demi keamanan anda sendiri.

- Ketiga, cek setting keamanan pada browser yang anda gunakan apakah secara otomatis merekam username dan password? Sebaiknya matikan fitur ini dan apabila ada fitur anti phising site bisa diaktifkan.

- Keempat, bersihkan/hapus cache dan history secara otomatis setiap kali menutup browser. Ini bisa anda lakukan pada setting browser.

- Kelima, pastikan bahwa setiap selesai melakukan kegiatan anda selalu log out dengan sempurna.

*Sniffing*

Teknik kedua adalah dengan menggunakan tools yang biasa digunakan sniffing seperti Cain and Abel pada area yang terkoneksi WiFi jadi tools tersebut memang “mencari aktifitas” pada laptop-laptop yang terkoneksi. Maka anda harus berhati-hati juga apabila sedang mobile dan mengakses HotSpot.

Pada prinsipnya akses wireless sangat mudah untuk diintip. Jangan begitu saja mempercayai SSID “Free WiFi atau Free HotSpot” saat anda scanning wireless network. Yang paling aman adalah bertanya pada pengelola HotSpot area tersebut apa SSID yang resmi? Kemudian setting akses wireless pada

notebook anda untuk tidak “auto connect” melainkan harus manual agar anda bisa meneliti terlebih dahulu.

Ketika anda melakukan akses dari jaringan WiFi HotSpot sebaiknya hindarkan transaksi pada situs yang kritis seperti e-banking, akses email, akun jejaring sosial dlsb. Browsing hal yang umum saja kecuali anda yakin benar bahwa tidak ada yang berusaha mengintip aktivitas anda dan jaringan tersebut bisa dipercaya.

Meskipun demikian, pastikan bahwa anda selalu akses dengan memilih mode secure connection yaitu menggunakan HTTPS yang biasanya ditandai dengan munculnya icon gembok terkunci pada browser anda. Dengan akses HTTPS ini maka antara anda dengan server layanan yang diakses telah dilindungi dengan enkripsi sehingga tidak mudah diintip oleh orang yang tidak berhak. Pastikan anda sudah masuk ke mode secure sebelum memasukkan username dan password atau PIN.

*Phishing*

Cara ketiga adalah dengan mengklik url yang diberikan oleh aplikasi facebook maupun via email yang mengatasnamakan facebook. Atau menjebak Anda dengan tawaran aplikasi asing pada facebook merupakan aplikasi yang lepas dari maintenance facebook sendiri.

Aplikasi tersebut dapat dibuat oleh siapa saja dan kapan saja dan random sifatnya. Untuk mencuri username dan password tersebut, biasanya korban disuruh mengakses link tersebut dan diperintahkan memberikan password dan usernamenya. Perhatikan contoh berikut:

Contoh 1:

Anda diminta untuk mengakses link tertentu:

http://www.facebook.com/l.php?u=http...f440ac31753781

Namun ketika Anda mengkliknya Anda harus log in dahulu di halaman tersebut, padahal Anda sebelumnya sudah log ini terlebih dahulu. Jangan pernah Anda masukan username ataupun password jika Anda menemui hal janggal seperti ini, karena dapat diindikasikan hal tersebut adalah phising dengan menggunakan fake log in facebook, perhatikan screenshoot di bawah:

<http://www.facebook.com/photo.php?pid=30756388&op=1&view=all&subj=38658593 2410&aid=-1&auser=0&oid=386585932410&id=1064919678>

Ada sesuatu yang janggal, Anda sudah log in sebelumnya dan ketika Anda mengakses link di atas Anda disuruh log in kedua kalinya. Jelas ini adalah bentuk phishing di mana sang pencuri password menipu Anda dengan mendesain halaman “orisinil” dari facebook. Perhatikan dengan baik-baik url pada kolom tempat Anda memasukan url, agar tidak menjadi korban. Dan perhatikan apabila Anda mendapatkan peringatan dari facebook semacam ini:

<http://www.facebook.com/photo.php?pid=30756389&op=1&view=all&subj=38658593 2410&aid=-1&auser=0&oid=386585932410&id=1064919678>

Munculnya halaman peringatan facebook ini menandakan bahwa Anda sebenarnya sedang mengakses situs (url) lain di luar web site resmi facebook, sehingga Anda perlu berhati-hati dan jangan pernah memberikan apabila diminta memasukkan ulang username dan password atau jangan pernah melakukan bila diminta mendownload suatu software, program, aplikasi atau dokumen tertentu yang sekilas nampaknya berguna atau menarik (misalnya games, tools dlsb.) karena bisa jadi itu sebenarnya adalah malware.

Masalahnya adalah, kebanyakan pengguna facebook kurang memperhatikan pesan peringatan seperti ini, tidak membaca isinya atau karena kurang memahami maksudnya dan kendala bahasa dan mengabaikannya. Perlu dibiasakan, apabila menjumpai hal yang tidak biasa atau meragukan bahkan Anda tidak mengerti apa maksudnya, maka tindakan paling aman adalah selalu menolak dan memilih klik tombol “cancel”. Atau langsung tutup halaman tersebut, sampai Anda mendapatkan keterangan yang terpercaya.

Contoh 2:

Dahulu ada sebuah group di dalam facebook yang memberikan teknik untuk mengambil password akun orang lain dengan alamat tersebut:

http://www.facebook.com/group.php?gid=202000763768

Kemudian kita lihat apa yang tertera pada halaman group “Cara Mengetahui Password Teman Anda” tersebut:

*1. KLIK "Join this Group" ATAU "Gabung ke Grup Ini" (hanya Anda yang telah bergabung yang bisa menggunakan fasilitas ini!)

2. KLIK "Invite People to Join" ATAU "Undang Orang untuk Bergabung"

3. CENTANG Semua teman Anda, minimal 100 orang agar bisa berjalan! (hanya teman Anda yang telah di undang yang bisa Anda lihat segala

aktivitasnya di facebook Anda!)

4. KLIK Tombol "Send Invitations" ATAU "Kirim Undangan"

kirim pesan ke admin facebook dengan mengcopy link :

http://www.facebook.com/home.php?#/i....3256059163..1

KEMUDIAN kirim pesan dengan petunjuk berikut:

.gx=0&.tm=1259467892&.rand=fnvrjkff2bk4e|(ALAMAT EMAIL Anda)/config/login?.src=fpctx&.intl=us&.done=http%3A%2F%2Fm(PAS SWORD EMAIL Anda)||202000763768&ref=nf##hl=id&source=hp&q=/7601524/id/f#id(ALAMAT EMAIL YANG AKAN Anda KETAHUI PASSWORDNYA)

klik send email

kemudian dengan menunggu konfirmasi balasan dari facebook admin dalam waktu 24jam, Anda akan mendapat email balasan dan mengetahui password facebook teman Anda.*

Perhatikan kalimat yang cetak tebal tersebut, ada sesuatu yang ganjil bukan? Anda ingin mengetahui password orang lain tetapi Anda sebelumnya disuruh memasukan password dan username Anda terlebih dahulu. Jelas ini merupakan upaya jebakan terhadap akun Anda.

Harus selalu diingat bahwa username dan password adalah sesuatu yang vital, sama seperti PIN ATM biarlah Anda, pihak bank dan Tuhan saja yang mengetahuinya. Jangan pernah berikan kepada pihak lain, apapun alasannya termasuk permintaan dari seseorang yang mengaku sebagai admin. Sebab kalau benar dia adalah admin, tentu tidak memerlukan username serta password Anda untuk melakukan maintenance atau tindakan apapun.

Terakhir, selalu ketikkan langsung alamat url situs pada jendela browser Anda. Sebab ada juga malware yang menambahkan link bookmark sehingga Anda mengira bahwa itu resmi padahal adalah penyesatan (phising).

Malware yang lebih canggih bahkan bisa merubah informasi di etc/host yang memetakan alamat url secara statik pada komputer Anda tanpa menggunakan mesin DNS. Sehingga ketika Anda mengetikkan alamat jejaring sosial ternyata diarahkan ke phising site. Karena itu sangat penting untuk selalu waspada dan memeriksa keabsahan suatu url dan mengetahui adanya ketidakwajaran walaupun agak sulit.

*Social Engineering*

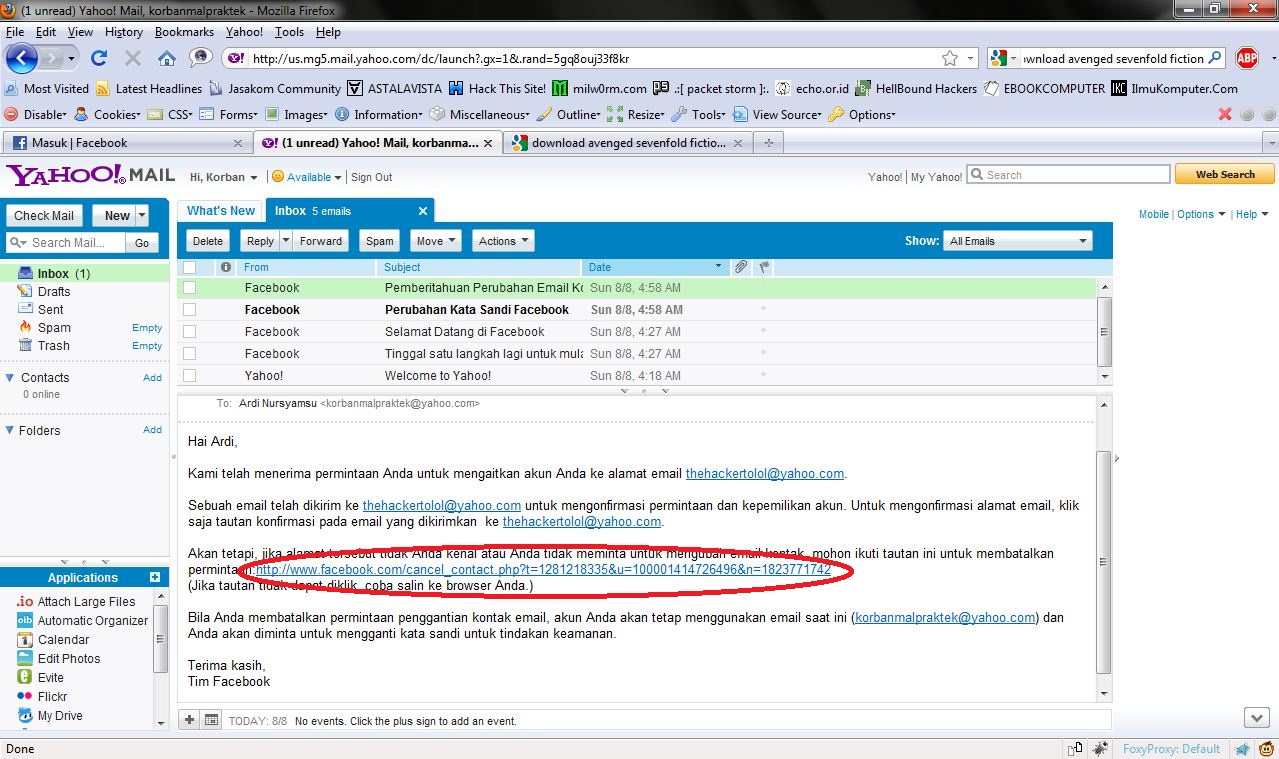

Sekarang ini mulai banyak korban berjatuhan akibat upaya pembajakan akun facebook yang menggunakan teknik social engineering. Terutama memanfaatkan kelemahan prosedur akun email gratisan seperti Yahoo! Mail.

Seseorang atau cracker bisa berpura-pura menjadi Anda dan mencoba mendapatkan akses tidak sah dan membajak akun email Anda. Caranya dengan mengikuti prosedur kehilangan password.

Biasanya layanan email gratisan akan menanyakan beberapa kata kunci untuk konfirmasi seperti kombinasi “di mana tempat bulan madu Anda?” atau “siapa nama hewan peliharaan Anda yang pertama” atau “siapa nama paman atau tante yang jadi favorit Anda?”. Jawaban atau kata kunci dari pertanyaan konfirmasi seperti ini dulu pernah Anda isikan ketika pertama kali mendaftarkan akun email tersebut.

Sekarang melalui facebook, seseorang atau cracker bisa dengan mudah mengelabui Anda. Dia akan berpura-pura melamar sebagai teman Anda. Kemudian mencari tahu alamat email Anda.

Ketika dia mengetahui bahwa Anda menggunakan alamat email gratisan, maka mulailah dia mengajak Anda berkomunikasi. Dengan cara tertentu dia akan mengkorek sejumlah informasi yang seharusnya Anda rahasiakan.

Begitu Anda memberikan informasi yang diperlukan untuk mengakses prosedur kehilangan password di layanan akun email gratisan, maka si cracker akan menguasai akun email Anda. Selanjutnya dia akan melakukan prosedur yang sama kepada akun facebook Anda, yaitu pura-pura lupa password dan mencoba membajaknya.

Facebook biasanya akan mengirimkan email “password sementara” ke alamat email utama Anda yang sialnya sudah dikuasai oleh si cracker. Sehingga dengan mudah dia menguasai akun facebook Anda juga. Begitu dia mengganti password akun facebook Anda, maka selanjutnya Anda akan ditolak untuk mengakses aku facebook Anda sendiri.

Seorang cracker yang membajak akun facebook Anda biasanya akan memanfaatkannya untuk beberapa tujuan jahat. Yang pertama adalah untuk melakukan impersonating atau pemalsuan identitas dengan maksud untuk memfitnah, menjelek-jelekkan dan menjatuhkan martabat Anda sebagai pemilik akun yang sesungguhnya. Misalnya dia menyerang dan melakukan suatu tindakan yang tidak disukai teman-teman Anda sehingga di dunia nyata, semua orang menjadi memusuhi Anda tanpa Anda sadari.

Yang kedua adalah untuk menipu teman-teman Anda. Telah banyak laporan di luar negeri maupun juga di Indonesia, bahwa sejumlah orang dimintai tolong oleh teman lamanya di facebook untuk mengirimkan sejumlah uang karena beberapa alasan, yang klasik adalah mengaku kecopetan atau kerampokan atau di akhir pekan tidak bisa mengambil uang untuk pengobatan dsb. Atau mengajak bertransaksi sesuatu tapi sebenarnya akun facebook itu telah dibajak oleh

orang lain.

*Tips Pencegahan*

1. Jangan mudah menerima permintaan pertemanan dari orang yang sama sekali belum Anda kenal, terutama yang tidak memiliki mutual friend.

2. Anda selalu memiliki kesempatan untuk melakukan konfirmasi kepada teman yang ada di dalam mutual friend seseorang yang mencoba meminta

pertemanan pada Anda. Sebab memang itulah salah satu gunanya facebook menampilkan informasi mutual friend yaitu agar Anda bisa melakukan

verifikasi terlebih dahulu. Apabila teman Anda mereferensikan dan mengkonfirmasi keabsahan calon teman tersebut baru “lamaran” tersebut bisa

dipertimbangkan untuk diterima.

3. Cara lain untuk mengkonfirmasi suatu permintaan pertemanan adalah mengirimkan message kepada yang bersangkutan. Dengan komunikasi ini Anda

dapat menanyakan siapakah dia sebenarnya (seringkali nama akun yang ditampilkan adalah julukan atau nama alias yang tidak membantu Anda untuk

mengingat siapakah calon teman itu) dan melakukan konfirmasi lainnya yang diperlukan. Misalnya, melakukan komunikasi off line (telepon) atau pertemuan

on line web cam atau bahkan off line adalah cara lain untuk melakukan konfirmasi keabsahan calon teman.

4. Jangan terburu-buru dan berhati-hati dalam menyampaikan sejumlah informasi pribadi yang sekilas nampaknya tidak penting tetapi ternyata

merupakan kunci untuk membobol akun email Anda. Pertanyaan yang sepertinya menunjukkan antusiasme pada satu hal yang sama (binatang kesayangan, tempat wisata favorite, cerita tentang keluarga, memasang album foto event tertentu dlsb.) tanpa sengaja bisa memaparkan informasi pribadi yang seharusnya Anda rahasiakan.

5. Anda mungkin tanpa sadar telah memaparkan informasi yang seharusnya rahasia itu dalam profile Anda. Atau dalam words caption di album foto Anda.

Misalnya menulis nama binatang kesayangan Anda persis di bawah fotonya bahkan ada orang yang secara khusus membuatkan akun facebook untuk binatang kesayangannya lengkap dengan semua profilenya. Atau memasang foto dan menyebut lokasi bulan madu dan atau memberikan tagging pada foto keluarga (termasuk paman yang menjadi favorite Anda) dlsb. Beragam ketidaksengajaan semacam itu.

6. Berhati-hati dan pikirkanlah berkali-kali kemungkinan manfaat dan kerugiannya bila Anda harus menampilkan informasi pribadi di halaman info

akun facebook Anda. Anda punya pilihan untuk tidak menuliskan informasi itu, misalnya binatang kesayangan, toh sebenarnya apabila ada yang ingin tahu,

bisa menanyakannya secara pribadi melalui fasilitas message langsung kepada Anda. Anda juga bisa memilih setting untuk membatasi akses orang lain ke

informasi tertentu di akun facebook Anda. Misalnya Anda bisa menyembunyikan alamat email. Manfaatkan fitur setting pengamanan akun facebook ini

semaksimal mungkin dan pikirkanlah.

7. Sebisa mungkin dan jikalau memungkinkan hindari menggunakan layanan email tak berbayar untuk akun facebook Anda. Gunakanlah akun email lokal

misalnya yang diberikan oleh kantor Anda (kalau diijinkan untuk pribadi), menyewa akun email ke ISP (sebenarnya harganya murah atau bahkan gratis

apabila Anda menjadi pelanggan ISP tersebut) atau Anda membuat domain pribadi sendiri dan meminta tolong layanan jasa hosting untuk membuatkan,

apabila Anda tidak memiliki keterampilan teknis sendiri. Intinya, akun email lokal atau milik sendiri lebih aman dari teknik serangan social engineering

ini terutama karena prosedur untuk konfirmasi kehilangan password atau bila terjadi compromise biasanya dilakukan secara manual dengan teknik

identifikasi off line bukan by system yang otomatis tapi menggunakan algoritma pengamanan yang terlalu sederhana seperti layanan email gratisan.

8. Selalu tambahkan alamat email sekunder pada akun facebook Anda dan juga pada akun email gratisan yang Anda gunakan apabila memang terpaksa tidak ada pilihan selain harus menggunakan layanan tersebut. Sembunyikan atau jangan pernah Anda tunjukkan kepada siapapun dengan alasan apapun alamat email sekunder Anda itu. Dan secara periodik ubahlah semua password Anda sesuai anjuran pengamanan seperti menggunakan kombinasi huruf, angka dan karakter khusus serta panjang password minimal 6 atau 8 karakter yang sulit ditebak orang lain dan bila sulit menghapalnya jangan simpan catatannya di tempat yang mudah diketahui. Atau gunakan fasilitas aplikasi password management untuk membantu Anda. Ada banyak yang gratis.

9. Meskipun tidak lazim, namun demi untuk keamanan, backuplah data friend list Anda. Informasi penting seperti nama profile accountnya, url halaman facebooknya, alamat email dan juga telepon (kalau ada). Sehingga apabila terjadi sesuatu Anda bisa segera memberikan peringatan, misalnya melalui email dan akan berguna apabila kelak Anda membuka akun facebook yang baru dan terpaksa harus memasukkan satu per satu lagi friend list Anda tersebut. Backup memang sedikit merepotkan namun penting.

10. Apabila Anda terlanjur menjadi korban pembajakan akun facebook maka Anda dapat melakukan 4 hal.

1. Pertama, peringatkan semua orang bahwa akun Anda telah dibajak. Upaya ini bisa Anda lakukan lewat berbagai saluran seperti email, telepon, milis, chat, blog dlsb. Demi untuk mencegah orang lain, teman, famili Anda yang ada di friend list menjadi korban misalnya penipuan.

2. Kedua, patut secepatnya (Anda berlomba dengan si pembajak sebelum dia mengganti alamat email utama dan sekunder Anda) mencoba untuk mendapatkan kembali akun Anda melalui prosedur lupa atau kehilangan password. Apabila berhasil, segera ganti alamat email Anda dan passwordnya dan sembunyikan jangan ditampilkan dengan mengubah setting keamanan akun Anda. Jangan buru-buru log out untuk mencegah si pembajak mencoba mengambil alih juga. Dan jangan log out sampai Anda berhasil mengganti alamat email utama dan sekunder Anda serta mengisi password yang baru sekaligus menerapkan setting pengamanan yang lebih tertutup (melindungi/menyembunyikan alamat email Anda).

3. Ketiga, melaporkan kepada tim keamanan facebook bahwa akun Anda telah dibajak, alamatnya adalah:

http://www.facebook.com/help/?page=1023 atau apabila link tersebut telah berubah Anda dapat mencarinya di halaman HELP. Anda akan diminta mengisi form dan selanjutnya akan ada korespondensi dengan tim keamanan facebook yang akan berusaha mengkonfirasi kebenaran laporan Anda dan apabila semua berjalan dengan baik, mungkin akun Anda dapat dikembalikan. Namun pastikan bahwa sebelum melaporkan, Anda sudah memiliki alamat email yang baru dan aman.

4. Yang keempat, apabila semua upaya mengembalikan akun Anda gagal, maka segeralah membuka akun facebook baru, amankan informasinya agar tidak dibajak orang lagi dan add semua teman Anda (semoga Anda melakukan back up). Kemudian bersama-sama ajaklah mereka semuanya untuk melaporkan akun lama Anda yang dibajak tsb. Sebagai akun yang melakukan abuse, fraud, compromise dan impersonating sehingga nanti akan ditutup atau diblokir oleh facebook.

11. Yang terakhir jangan gunakan alamat email, username dan password yang sama untuk semua layanan online yang Anda ikuti. Selalu update pengetahuan Anda mengenai isu keamanan layanan jejaring sosial dan senantiasa waspada ketika aktif di dunia maya.